Am Donnerstag, den 9. Dezember, fanden Sicherheitsforscher eine neue Zero-Day-Schwachstelle in der Apache Log4j Java-Bibliothek. Die Sicherheitslücke ermöglicht es Angreifern, die volle Kontrolle über betroffene Server zu erlangen. Dies wird bereits in vollem Umfang ausgenutzt.

Obwohl der betroffene Code erstmals im Videospiel Minecraft entdeckt wurde, sind alle Systeme und Dienste, die die Java-Protokollierungsbibliothek Apache Log4j zwischen den Versionen 2.0 und 2.14.1 verwenden, betroffen und gefährdet. Glücklicherweise sind weder die Webgains-Plattform noch der Tech-Stack bedroht. Unser Affiliate-Marketing-Netzwerk nutzt Log4j nicht und Webgains basiert weder auf Java noch auf Java-Bibliotheken.

Weder die Webgains-Plattform noch der Tech-Stack sind bedroht. Unser Affiliate-Marketing-Netzwerk nutzt Log4j nicht und Webgains basiert weder auf Java noch auf Java-Bibliotheken.

Was ist eine Zero-Day-Schwachstelle?

Ein Zero-Day-Exploit ist eine Schwachstelle, die dem Softwarehersteller bislang nicht auffiel, und ggf. von Hackern verwendet wird, bevor sie behoben wird.

Mehr über Log4j

Log4j ist ein Open-Source-Java-basiertes Protokollierungstool, das von Apache zur Verfügung gestellt wird und zum Protokollieren von Fehlermeldungen in Anwendungen verwendet wird. Es interpretiert eine Protokollnachricht als URL, ruft sie ab und führt sogar jede ausführbare Nutzlast, die es enthält, mit den vollen Rechten des Hauptprogramms aus. Es ist in vielen Java-Anwendungen und -Infrastrukturen weit verbreitet.

Log4j läuft in vielen Bibliotheken, einschließlich Struts 2, Solr, Druid, Flink und Swift Frameworks, und wird in vielen Softwareanwendungen auf Unternehmensebene auf der ganzen Welt verwendet, einschließlich Systemen, die von Azure, Dell und Amazon verwendet werden, um nur einige zu nennen. Die große Menge an gefährdeten Geräten in Kombination mit der Leichtigkeit, mit der sie ausgenutzt werden können, bedeutet, dass diese Schwachstelle sowohl im öffentlichen als auch im privaten Sektor äußerst ernst genommen werden muss.

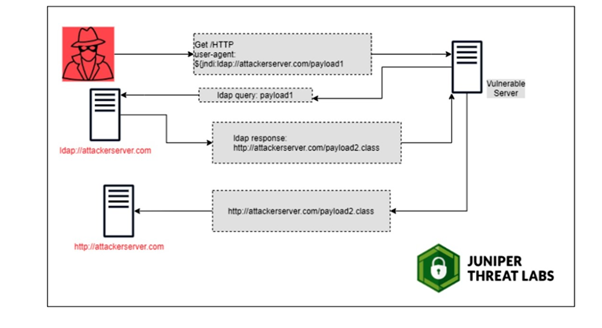

Im folgenden Diagramm von Juniper Threat Labs erfahren Sie mehr über diese Log4j-Schwachstelle, die als CVE-2021-44228 bezeichnet wird.

Beschreibung der CVE-2021-44228 Sicherheitslücke

Wie geht es jetzt weiter?

Der zentrale Ratschlag der US-Bundesbehörde CISA besteht derzeit darin, mit dem Internet verbundene Geräte mit Log4j zu identifizieren und auf Version 2.15.0 zu aktualisieren oder die von den Anbietern bereitgestellten Minderungen „sofort“ anzuwenden.

Es wird jedoch auch empfohlen, Warnungen für Prüfpunkte oder Angriffe auf Geräte einzurichten, auf denen Log4j ausgeführt wird. Apache hat bereits einen Sicherheitspatch veröffentlicht, der das System deaktiviert, das ausgenutzt werden kann. Dieses Update wird allen Unternehmen bereitgestellt, die diese Software warten und hosten.